Bénéficier d’une réduction pour les groupes de +2 personnes de la même entreprise.

Cybersécurité

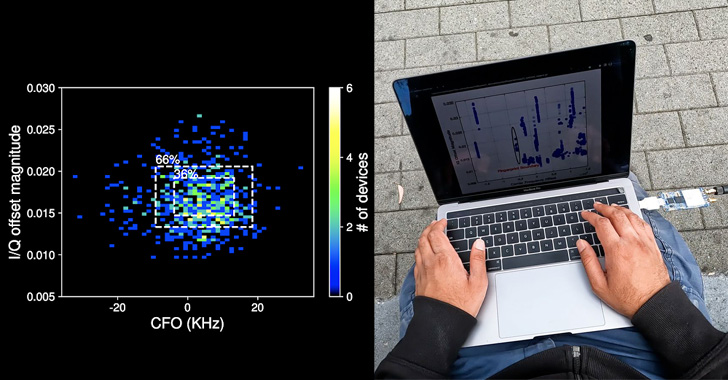

Les signaux Bluetooth peuvent être enregistrés pour suivre les smartphones

Une nouvelle étude menée par une équipe d’universitaires de l’Université de Californie à San Diego montre pour la première fois que les signaux Bluetooth peuvent être enregistrés pour suivre les smartphones (et les individus). À la base, l’identification repose sur des défauts dans le matériel du chipset Bluetooth introduits au ...

5 prédictions en matière de cybersécurité pour 2022/2023/2024

Le paysage de la cybersécurité continue d’évoluer, tout comme 2022. Avec le développement et la mise en œuvre de technologies avancées telles que l’intelligence artificielle et la 5G, les cyberattaques deviennent de plus en plus probables. Voici cinq prévisions de cybersécurité pour 2022 : L’agilité est la clé du succès La ...

Les conteneurs sont formidables, mais surveillez les risques de sécurité !

Les conteneurs ont révolutionné le processus de développement, agissant comme la pierre angulaire des initiatives DevOps. Mais les conteneurs présentent des risques de sécurité complexes qui ne sont pas toujours évidents. Les organisations qui n’atténuent pas ces risques sont vulnérables aux attaques. Comment les conteneurs ont contribué au développement agile ...

Le DOJ n’utilisera plus le CFAA pour inculper les pirates éthiques.

En décembre, les informations personnelles de plus d’un demi-million d’élèves et de membres du personnel des écoles publiques de Chicago ont été compromises lors d’une attaque de ransomware, ont déclaré des responsables, mais le fournisseur n’a signalé l’incident que le mois dernier. Le district a déclaré vendredi que la violation ...

Découverte d’une attaque de la chaîne d’approvisionnement Rust contre les pipelines Cloud CI

Un cas d’attaque de la chaîne d’approvisionnement logicielle a été observé dans la caisse enregistreuse du langage de programmation Rust, qui a utilisé des techniques de contrefaçon pour publier une bibliothèque malveillante contenant des logiciels malveillants. La société de cybersécurité SentinelOne a surnommé l’attaque « CrateDepression« Les attaques de cybersquattage se ...

Les États-Unis offrent une récompense de 10 millions de dollars pour des informations sur le pirate informatique Conti Ransomware

Le département d’État américain a annoncé des récompenses allant jusqu’à 10 millions de dollars pour des informations identifiant des personnages clés du célèbre gang cybercriminel Conti. En outre, ils ont fourni 5 millions de dollars supplémentaires pour des informations de renseignement. Le but étant d’aider à appréhender ou à condamner ...

Définir l’importance du code sécurisé

Les développeurs qui créent les logiciels, les applications et les programmes qui animent l’activité numérique sont devenus la pierre angulaire de nombreuses organisations. La plupart des entreprises modernes ne peuvent pas fonctionner (de manière rentable) sans applications et programmes concurrents, ni accès 24h/24 et 7j/7 à leurs sites Web et ...

Les failles DNS non corrigées mettent en danger des millions de routeurs et d’appareils IoT.

Une faille dans toutes les versions des bibliothèques standard C populaires uClibe et uClibe-ng pourrait permettre des attaques d’empoisonnement DNS contre des appareils ciblés. Les chercheurs ont découvert qu’une vulnérabilité non corrigée du système de noms de domaine (DNS) dans une bibliothèque C standard populaire pourrait permettre aux attaquants de ...

LemonDuck Malware attaque Docker pour extraire la crypto-monnaie sur les systèmes Linux

Au milieu de la campagne de logiciels malveillants en cours, les analystes de la cybersécurité de Crowdstrike affirment que LemonDuck utilise l’outil de ligne de commande Docker pour déployer un botnet minier multiplateforme sur le système d’exploitation Linux qui utilise une approche multiplateforme pour extraire les crypto-monnaies. En bref, les ...