Certifié RSE

Cyberdian Groupe poursuit activement sa démarche de Responsabilité Sociale et Environnementale (RSE), s’attachant à relever les défis environnementaux, sociaux et éthiques pour contribuer au bien-être de ses collaborateurs et à la protection de la planète.

En 2024, Cyberdian Groupe a obtenu le renouvellement de sa Médaille d’Argent décernée par l’organisme indépendant EcoVadis, une reconnaissance qui souligne nos efforts constants et nos actions concrètes en faveur du développement durable. Ce renouvellement reflète notre engagement continu à intégrer des pratiques responsables au cœur de notre stratégie et à progresser chaque jour vers un avenir plus durable.

Nos offres

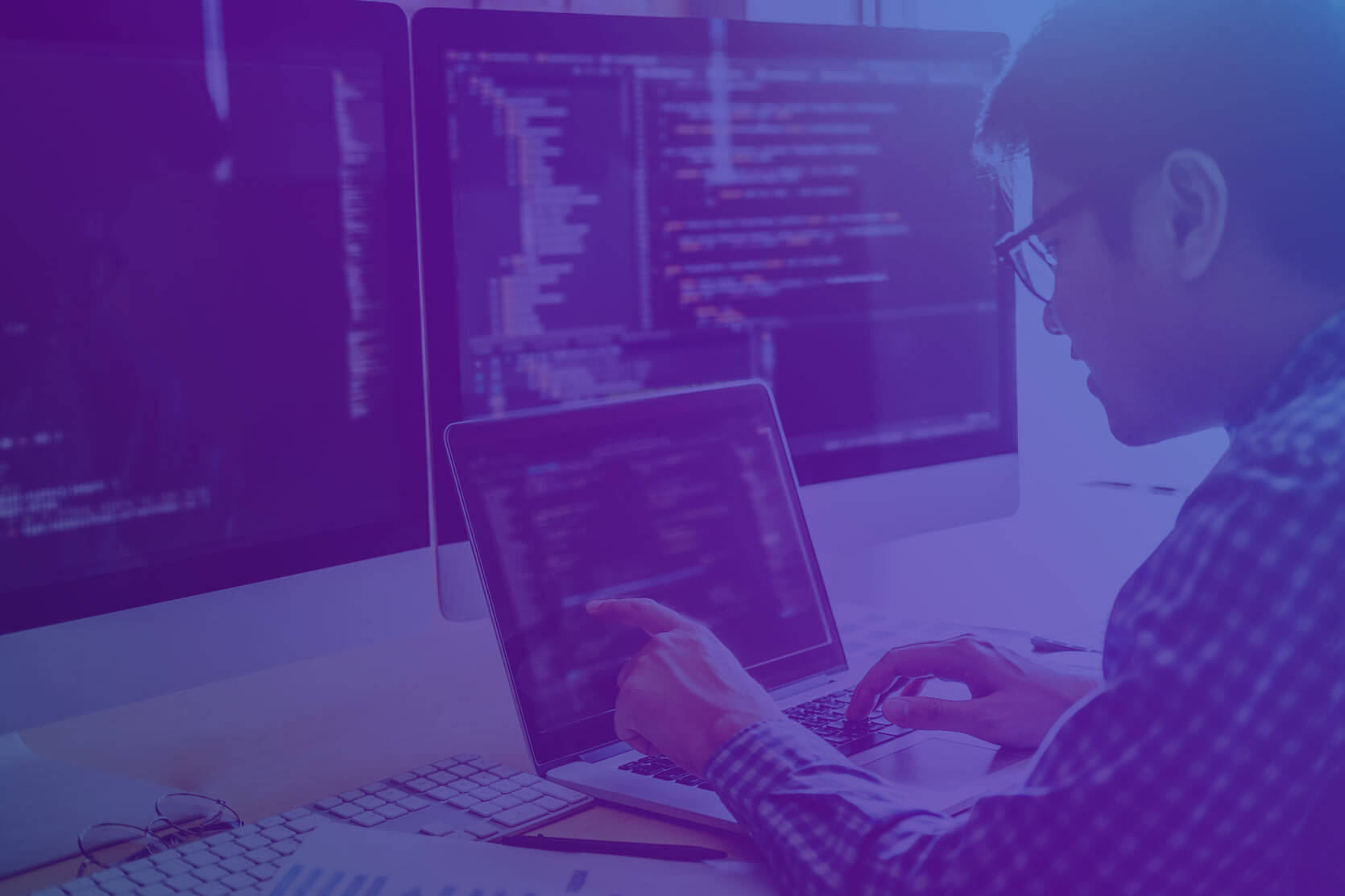

Nous développons les mentalités cybersécurité des entreprises

De nombreuses organisations ont mûri au point de demander que la sécurité soit considérée au-delà des technologies et services de base. Nous adoptons une approche programmatique pour résoudre les besoins de sécurité de nos clients et prenons en compte la diversité des problèmes de sécurité, tels que la stratégie et la planification d’entreprise, la surveillance et les opérations, ainsi que les défenses et les contrôles grâce à 4 pôles d’expertises.

CHIFFRES CLÉS

Une société en forte croissance

- chevron_right tous les ans en moyenne

Une équipe soudée et à taille humaine

- chevron_right + 20 postes ouverts par an

Notre chiffre d'affaires en 2023

- chevron_right Objectif 2025: +5 M€

Les jeunes sont notre avenir

- chevron_right Depuis 2021