Bénéficier d’une réduction pour les groupes de +2 personnes de la même entreprise.

Découverte d’une attaque de la chaîne d’approvisionnement Rust contre les pipelines Cloud CI

Cybersécurité Sid Ahmed Djellali today23/05/2022

Un cas d’attaque de la chaîne d’approvisionnement logicielle a été observé dans la caisse enregistreuse du langage de programmation Rust, qui a utilisé des techniques de contrefaçon pour publier une bibliothèque malveillante contenant des logiciels malveillants.

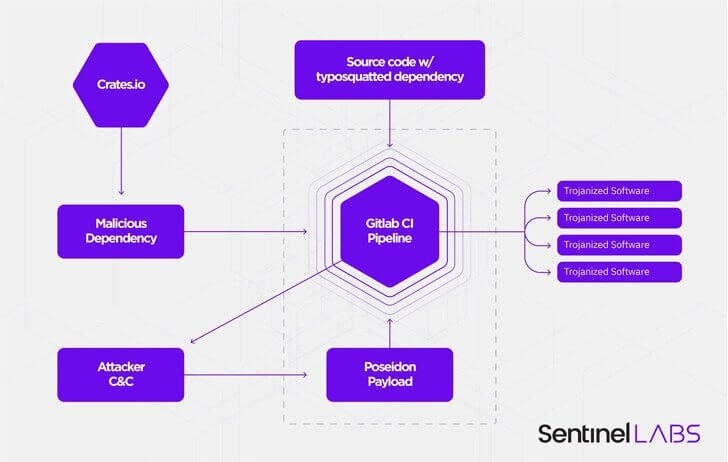

La société de cybersécurité SentinelOne a surnommé l’attaque « CrateDepression«

Les attaques de cybersquattage se produisent lorsque les attaquants imitent les noms de packages populaires sur un registre public. Ils espèrent que les développeurs téléchargent accidentellement des packages malveillants plutôt que des bibliothèques légitimes.

Dans ce cas, la caisse en question est « rustdecimal », qui est une contrefaçon du vrai package « rust_decimal » qui a été téléchargé plus de 3,5 millions de fois à ce jour. Le développeur basé à Moscou qui se nomme Askar Safin a rendu compte du package le 3 mai.

Selon un avis publié par les responsables de Rust, la caisse a été poussée pour la première fois le 25 mars 2022 et a attiré moins de 500 téléchargements avant d’être définitivement supprimée du référentiel.

Comme pour les précédentes attaques de phishing, la bibliothèque mal orthographiée reproduit toutes les fonctionnalités de la bibliothèque d’origine, tout en introduisant une fonction malveillante conçue pour obtenir des fichiers binaires Golang hébergés sur une URL distante.

Quel est le processus de cette attaque ?

La nouvelle fonctionnalité vérifie si la variable d’environnement « GITLAB_CI » est définie, indiquant « un intérêt unique pour le pipeline d’intégration continue (CI) GitLab », a noté SentinelOne.

La charge utile récolte des captures d’écran, enregistre les frappes au clavier, puis télécharge des fichiers arbitraires. Ensuite, elle s’exécute sur Linux et macOS, mais pas sur les systèmes Windows.

Bien que des attaques de phishing contre NPM (JavaScript), PyPi (Python) et RubyGems (Ruby) aient été documentées, ce développement marque un cas inhabituel de ce type d’incidents trouvés dans l’écosystème Rust.

« Les attaques de la chaîne d’approvisionnement logicielle sont passées d’un événement rare à une méthode hautement souhaitable pour les attaquants de » pêcher avec de la dynamite « pour infecter simultanément une base d’utilisateurs entière »

Chercheurs SentinelOne

Written by: Sid Ahmed Djellali

About the author

Previous post

Cybersécurité Sid Ahmed Djellali

Les États-Unis offrent une récompense de 10 millions de dollars pour des informations sur le pirate informatique Conti Ransomware

Le département d’État américain a annoncé des récompenses allant jusqu’à 10 millions de dollars pour des informations identifiant des personnages clés du célèbre gang cybercriminel Conti. En outre, ils ont ...

Similar posts

CYBERDIAN ACADEMY

Nos formations sont disponibles en ligne, en présentiel ou en entreprise sur demande, sans limite de participants.

SIÈGE SOCIAL

1-3 Rue d’Enghien

75010, Paris

France

Newsletter

Recevez les actualités du site Cyberdian.

Depuis 2017 @Cyberdian Tous les droits réservés.