Bénéficier d’une réduction pour les groupes de +2 personnes de la même entreprise.

Cybersécurité

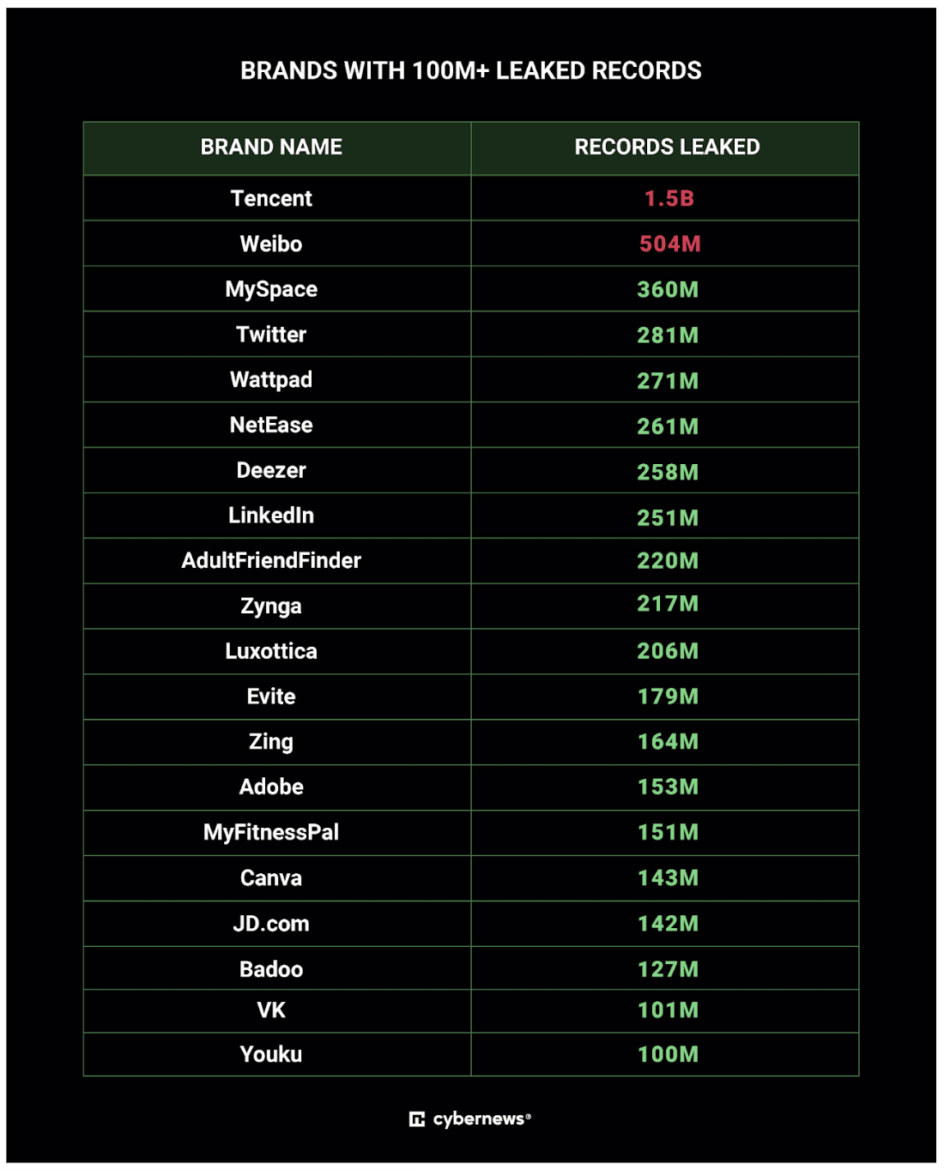

Fuite de données supermassive, une catastrophe numérique

Vulnérabilité Critique dans Microsoft Outlook : CVE-2024-21413

FlexRAM, du métal liquide pour stocker des données

Cyberdian Groupe est partenaire PECB

La cyber résilience, l’avenir de la cybersécurité ?

La cybersécurité est devenue avec le temps un pilier de l’informatique. Plus le temps passe, plus les données se numérisent et par conséquent, il est devenu primordial pour une entité de se protéger face aux cyberattaques et d’assurer sa pérennité. Mais est-ce que la cybersécurité pourra éternellement assurer ses fonctions ...

Petite mais pas intouchable

Dans un monde de plus en plus connecté, les petites et moyennes entreprises (PME) ainsi que les micro-entreprises sont de plus en plus exposées aux risques liés à la sécurité des systèmes d’information. Les attaques informatiques sont devenues très fréquentes et peuvent causer des dommages parfois considérables. Ça n’arrive pas ...

Vers l’automatisation des tests d’intrusions ?

Les pentests, ou plutôt plus connus sous le nom français « tests d’intrusions », sont-ils amenés à disparaitre dans le futur ? Seront-ils remplacés par des logiciels automatisés capables de simuler des attaques informatiques ? Une automatisation déjà présente et qui continue à prendre de l’ampleur Aujourd’hui, les pentesters ont des tâches ...

Pourquoi faut-il se préparer face au risque du cygne noir?

Qu’est-ce que la théorie du cygne noir ? Le cygne noir désigne un événement qui a une probabilité très infime de se produire, mais a un impact très élevé s’il se réalise. L’expression tire ces origines du poète romain Juvénal dans l’une de ses satires : « […] un oiseau ...

Comment bien choisir votre sandbox pour analyser les virus?

Ce n’est un secret pour aucun analyste en cybersécurité : des outils de travail efficaces sont la clé pour bien réussir à assurer une bonne protection contre les virus. Ces dernières années, pour faire face à l’augmentation du nombre des cyberattaques, de plus en plus de sociétés se munissent de ...