Bénéficier d’une réduction pour les groupes de +2 personnes de la même entreprise.

Cybersécurité

Cyberdian Groupe est partenaire PECB

La cyber résilience, l’avenir de la cybersécurité ?

La cybersécurité est devenue avec le temps un pilier de l’informatique. Plus le temps passe, plus les données se numérisent et par conséquent, il est devenu primordial pour une entité de se protéger face aux cyberattaques et d’assurer sa pérennité. Mais est-ce que la cybersécurité pourra éternellement assurer ses fonctions ...

Petite mais pas intouchable

Dans un monde de plus en plus connecté, les petites et moyennes entreprises (PME) ainsi que les micro-entreprises sont de plus en plus exposées aux risques liés à la sécurité des systèmes d’information. Les attaques informatiques sont devenues très fréquentes et peuvent causer des dommages parfois considérables. Ça n’arrive pas ...

Vers l’automatisation des tests d’intrusions ?

Les pentests, ou plutôt plus connus sous le nom français « tests d’intrusions », sont-ils amenés à disparaitre dans le futur ? Seront-ils remplacés par des logiciels automatisés capables de simuler des attaques informatiques ? Une automatisation déjà présente et qui continue à prendre de l’ampleur Aujourd’hui, les pentesters ont des tâches ...

Pourquoi faut-il se préparer face au risque du cygne noir?

Qu’est-ce que la théorie du cygne noir ? Le cygne noir désigne un événement qui a une probabilité très infime de se produire, mais a un impact très élevé s’il se réalise. L’expression tire ces origines du poète romain Juvénal dans l’une de ses satires : « […] un oiseau ...

Comment bien choisir votre sandbox pour analyser les virus?

Ce n’est un secret pour aucun analyste en cybersécurité : des outils de travail efficaces sont la clé pour bien réussir à assurer une bonne protection contre les virus. Ces dernières années, pour faire face à l’augmentation du nombre des cyberattaques, de plus en plus de sociétés se munissent de ...

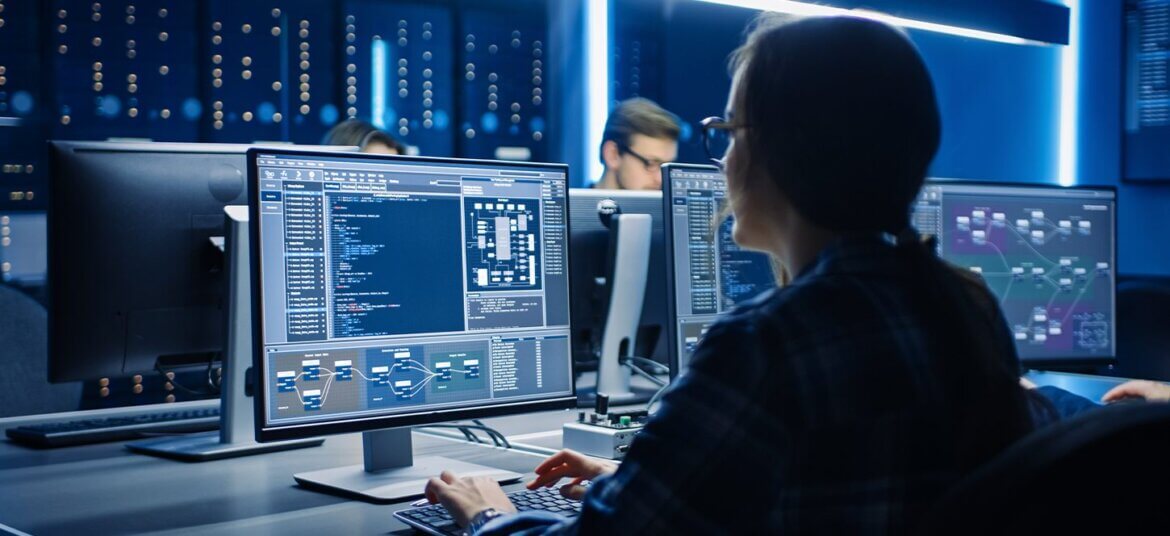

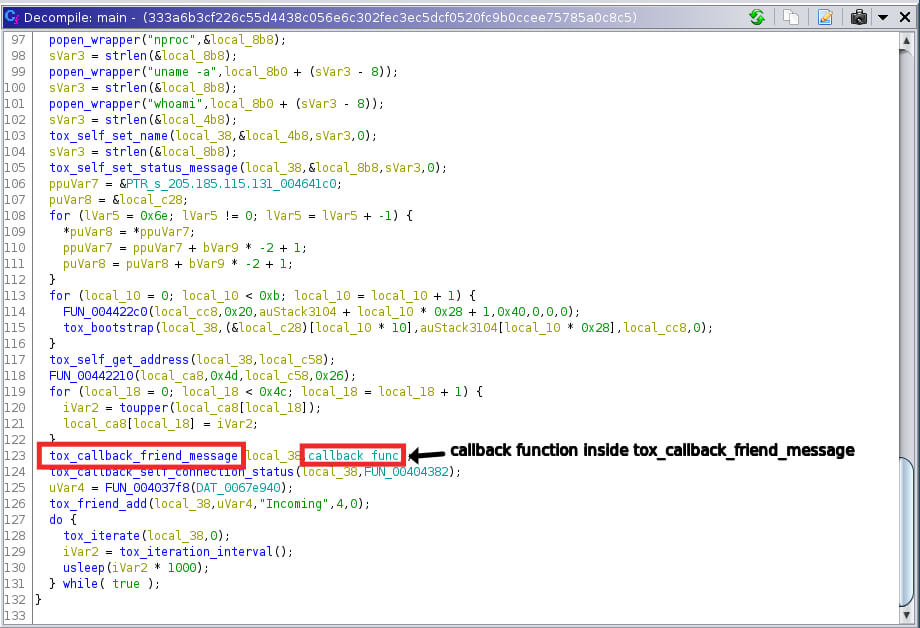

64 % des entreprises soupçonnent avoir été ciblées ou touchées par des attaques d’États-Nations

Les chercheurs d’Uptycs ont déclaré que les acteurs de la menace utilisaient le service de messagerie instantanée peer-to-peer Tox comme serveur de commande et de contrôle. Tox est une application de messagerie instantanée sans serveur qui utilise NaCl pour le chiffrement et le déchiffrement d’une manière peer-to-peer. Les criminels utilisent ...

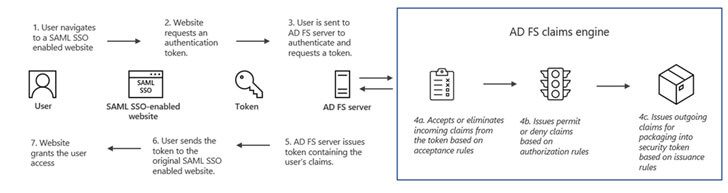

Microsoft découvre un nouveau logiciel malveillant post-compromis utilisé par les pirates Nobelium

L’acteur de la menace à l’origine de l’attaque de la chaîne d’approvisionnement de SolarWinds est lié à un autre type de malware post-exploitation « hautement ciblé », qui peut être utilisé pour maintenir un accès continu aux environnements compromis. Baptisé MagicWeb par l’équipe Threat Intelligence de Microsoft, le développement réaffirme l’engagement de ...

Réexaminons les « 5 lois de la cybersécurité »

Il y a environ un an, le journaliste Martin Banks a codifié les « cinq lois de la cybersécurité« . La cybersécurité est un domaine complexe, et toute approche qui réduit ses nombreux aspects à des aphorismes courts et faciles à retenir est toujours la bienvenue. Cinq lois sont un bon début ...