Bénéficier d’une réduction pour les groupes de +2 personnes de la même entreprise.

Spotlight

A Propos de nos Formations

Partenaire PECB OfficielPourquoi et Comment se certifier?Notre Catalogue de Formations🫶🏻 Nos Formateurs

Microsoft découvre un nouveau logiciel malveillant post-compromis utilisé par les pirates Nobelium

Cybersécurité + Cybercrime Sid Ahmed Djellali today29/08/2022

L’acteur de la menace à l’origine de l’attaque de la chaîne d’approvisionnement de SolarWinds est lié à un autre type de malware post-exploitation « hautement ciblé », qui peut être utilisé pour maintenir un accès continu aux environnements compromis. Baptisé MagicWeb par l’équipe Threat Intelligence de Microsoft, le développement réaffirme l’engagement de Nobelium à développer et à maintenir des fonctionnalités dédiées.

Qu’est-ce que Nobelium ?

Nobelium est l’organisation à l’origine d’un des plus grands cyber espionnage, qui a été révélée à la suite d’une attaque sophistiquée contre SolarWinds en décembre 2020. Ils se sont chevauchées avec les groupes de piratage d’États-Nations Russes connus comme APT29, Cozy Bear ou The Dukes.

« Nobelium reste très actif, avec plusieurs campagnes ciblant des organisations gouvernementales, des organisations non gouvernementales (ONG), des organisations intergouvernementales (OIG) et des groupes de réflexion aux États-Unis, en Europe et en Asie centrale« , a déclaré Microsoft.

Nobelium utilise le malware MagicWeb…

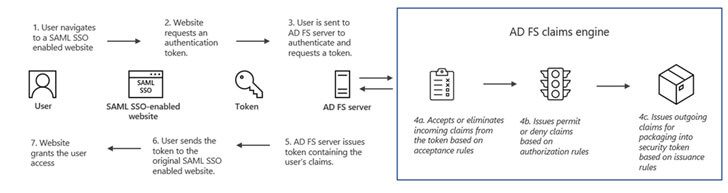

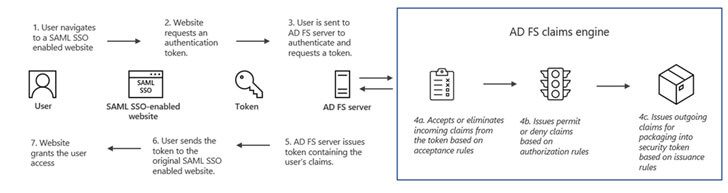

MagicWeb partage des similitudes avec un autre outil appelé FoggyWeb. FoggyWebqui aurait été déployé pour maintenir l’accès et l’expulsion préventive pendant les efforts de remédiation, mais seulement après avoir obtenu un accès hautement privilégié à l’environnement et s’être déplacé latéralement vers les serveurs AD FS.

Bien que FoggyWeb dispose de fonctionnalités spécialisées qui fournissent une charge utile supplémentaire et volent des informations sensibles des serveurs AD FS (Active Directory Federation Services), MagicWeb est une DLL malveillante (version de porte dérobée de « Microsoft.IdentityServer.Diagnostics.dll« ) qui facilite l’accès secret au système AD FS. qui est contourné par l’authentification.

La capacité de Nobelium à déployer MagicWeb dépend de sa capacité à accéder aux informations d’identification hautement privilégiées avec un accès administratif aux serveurs AD FS, leur permettant d’effectuer toute activité malveillante qu’ils souhaitent sur les systèmes auxquels ils ont accès.

Microsoft

Les conclusions interviennent après la révélation des activités menées par l’APT29 contre des groupes affiliés à l’OTAN visant à obtenir des informations sur la politique étrangère

Plus précisément, cela nécessite de désactiver une fonctionnalité de journalisation d’entreprise appelée Purview Audit (anciennement Advanced Audit) pour collecter les e-mails des comptes Microsoft 365. « APT29 continue de faire preuve d’excellentes tactiques de sécurité opérationnelle et d’évasion », a déclaré Mandiant.

Une autre tactique utilisée par les attaquants lors d’opérations récentes consiste à utiliser des attaques par devinette de mot de passe pour obtenir des informations d’identification associées à des comptes inactifs et les enregistrer pour une authentification multifacteurs. Cela leur accorde l’accès à l’autorisation d’infrastructure VPN d’une organisation.

APT29 reste un groupe de menaces prolifique tout aussi qualifié qu’il l’est. Le mois dernier, l’unité 42 de Palo Alto Networks a signalé une campagne de phishing qui exploitait les services de stockage en nuage Dropbox et Google Drive pour le déploiement de logiciels malveillants et d’autres opérations post-attaque.

Written by: Sid Ahmed Djellali

About the author

Previous post

Cybersécurité Sid Ahmed Djellali

Réexaminons les « 5 lois de la cybersécurité »

Il y a environ un an, le journaliste Martin Banks a codifié les « cinq lois de la cybersécurité« . La cybersécurité est un domaine complexe, et toute approche qui réduit ses ...

Similar posts

CYBERDIAN ACADEMY

Nos formations sont disponibles en ligne, en présentiel ou en entreprise sur demande, sans limite de participants.

SIÈGE SOCIAL

1-3 Rue d’Enghien

75010, Paris

France

Newsletter

Recevez les actualités du site Cyberdian.

Depuis 2017 @Cyberdian Tous les droits réservés.