Bénéficier d’une réduction pour les groupes de +2 personnes de la même entreprise.

Les signaux Bluetooth peuvent être enregistrés pour suivre les smartphones

Cybersécurité Sid Ahmed Djellali today13/06/2022

Une nouvelle étude menée par une équipe d’universitaires de l’Université de Californie à San Diego montre pour la première fois que les signaux Bluetooth peuvent être enregistrés pour suivre les smartphones (et les individus).

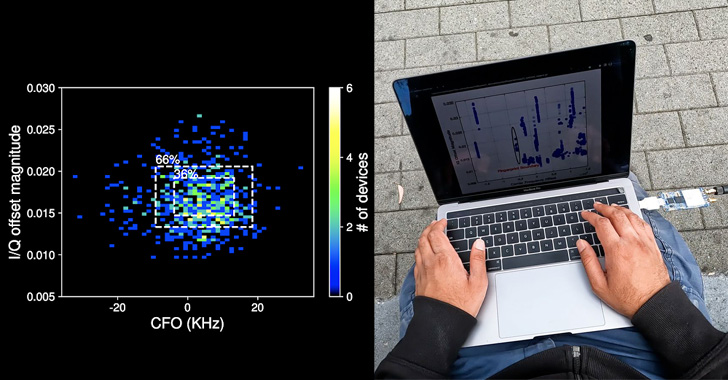

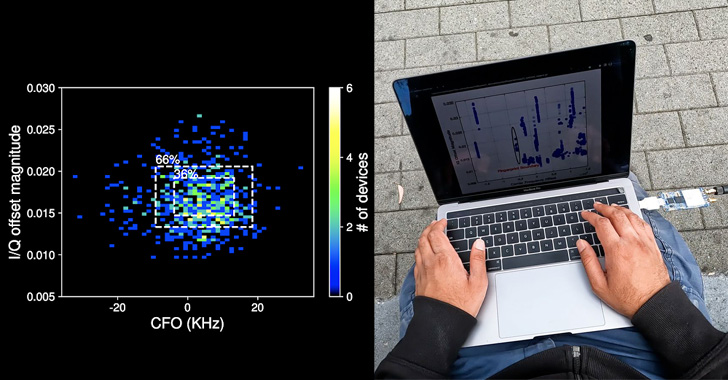

À la base, l’identification repose sur des défauts dans le matériel du chipset Bluetooth introduits au cours du processus de fabrication, ce qui se traduit par une « empreinte digitale unique de la couche physique ». Pour identifier la couche physique, un attaquant doit être équipé d’un renifleur radio défini par logiciel : « un récepteur radio capable d’enregistrer des signaux radio IQ bruts », ont écrit les chercheurs dans un article intitulé « Assessing Physical Layer BLE Location Tracking. »

Les balises Bluetooth Low Energy (BLE) sont omniprésentes et les appareils modernes diffusent ces balises pour activer des fonctions critiques telles que la recherche des contacts dans les urgences de santé publique, rendant les attaques possibles. Les défauts matériels, d’autre part, proviennent du fait que les composants Wi-Fi et BLE sont souvent intégrés dans une « puce combinée » spécialisée, plaçant effectivement Bluetooth dans le même ensemble de métriques qui peuvent être utilisées pour couvrir le Wi-Fi d’unique façon (Appareils Fi : décalage de fréquence porteuse et déséquilibre IQ).

La prise d’empreintes digitales et le suivi de l’appareil impliquent ensuite l’extraction des défauts CFO et I/Q de chaque paquet en calculant la distance de Mahalanobis pour déterminer « à quel point les caractéristiques du nouveau paquet sont proches des empreintes digitales de défauts matériels précédemment enregistrées.

De plus, comme les appareils BLE ont des identifiants stables dans le temps [c’est-à-dire des adresses MAC] dans leurs paquets, nous pouvons identifier les appareils en fonction de la moyenne de plusieurs paquets, améliorant ainsi la précision de l’identification, ont déclaré les chercheurs.

Cela dit, il existe plusieurs défis pour réussir une telle attaque dans un environnement contradictoire, le principal défi étant que la capacité à identifier de manière unique un appareil dépend du chipset BLE utilisé et des chipsets d’autres appareils à proximité physique de la cible. D’autres facteurs clés pouvant affecter les lectures incluent la température de l’appareil, les différences de puissance de transmission BLE entre les appareils iPhone et Android, et la qualité des radios renifleurs que les acteurs malveillants utilisent pour mener leurs attaques.

En évaluant la viabilité de cette attaque sur le terrain, en particulier dans les environnements à fort trafic comme les cafés, nous avons constaté que certains appareils ont des empreintes digitales uniques et sont donc particulièrement vulnérables aux attaques de suivi, tandis que d’autres ont des empreintes digitales communes qui ont tendance à être mal identifiées, » ont conclu les chercheurs.

Le BLE constitue une menace de localisation pour les appareils mobiles. Cependant, la capacité d’un attaquant à suivre une cible spécifique est en grande partie une question de chance.

Written by: Sid Ahmed Djellali

About the author

Previous post

Cybersécurité Sid Ahmed Djellali

5 prédictions en matière de cybersécurité pour 2022/2023/2024

Le paysage de la cybersécurité continue d’évoluer, tout comme 2022. Avec le développement et la mise en œuvre de technologies avancées telles que l’intelligence artificielle et la 5G, les cyberattaques ...

Similar posts

CYBERDIAN ACADEMY

Nos formations sont disponibles en ligne, en présentiel ou en entreprise sur demande, sans limite de participants.

SIÈGE SOCIAL

1-3 Rue d’Enghien

75010, Paris

France

Newsletter

Recevez les actualités du site Cyberdian.

Depuis 2017 @Cyberdian Tous les droits réservés.