Bénéficier d’une réduction pour les groupes de +2 personnes de la même entreprise.

Microsoft empêche les pirates POLONIUM d’abuser de OneDrive pour voler des données

Cybercrime Sid Ahmed Djellali today05/06/2022

Récemment, Microsoft a détecté et bloqué une attaque contre OneDrive par un groupe de hackers libanais appelé POLONIUM. Tout en attaquant et en perturbant les organisations israéliennes, ils ont tenté de voler des données sur OneDrive et d’agir comme un centre de commandement et de contrôle.

Microsoft a également suspendu plus de 20 applications OneDrive malveillantes liées à l’attaque POLONIUM. De plus, grâce aux mises à jour des renseignements de sécurité, les organisations cibles ont été informées et les outils des acteurs de la menace ont été mis en quarantaine.

Cible

Au cours des trois derniers mois, plus de 20 organisations israéliennes et une agence intergouvernementale ont été ciblées ou attaquées par POLONIUM. Au fur et à mesure que l’attaque se poursuivait, il est devenu évident que les attaquants ciblaient principalement les types d’infrastructures critiques d’Israël, à savoir :

- Domaine des technologies de l’information

- Industrie de la défense

- Industries Manufacturières

De plus, les opérateurs de POLONIUM peuvent se coordonner avec plusieurs acteurs menaçants liés à l’Iran pour mener à bien toutes ces tentatives de piratage.

Microsoft a observé des indications selon lesquelles des pirates de Polonium pourraient avoir accédé à des réseaux précédemment compromis par des opérateurs du ministère iranien du renseignement et de la sécurité (MOIS) lors de certaines attaques.

Utilisation de souches de logiciels malveillants et POLONIUM TTP

Le géant de l’informatique affirme qu’aucune vulnérabilité de la plate-forme OneDrive n’a été exploitée par des pirates. Au lieu de cela, ils ont utilisé une variété de logiciels malveillants dans leur attaque, ci-dessous, nous avons mentionné les logiciels malveillants les plus populaires et les plus vulnérables :

- CreepyDrive

- CreepySnail

- D’autres implants basés sur PowerShell

Alors que certaines mises à jour étaient disponibles pour les organisations concernées cette semaine, Microsoft a annoncé qu’il mettrait en quarantaine les outils développés par les opérateurs POLONIUM dans le cadre de ses mises à jour de sécurité.

Ci-dessous, nous avons mentionné tous les TTP utilisés par POLONIUM :

- Ciblage commun d’une seule victime

- Preuve d’éventuelles opérations de « transfert »

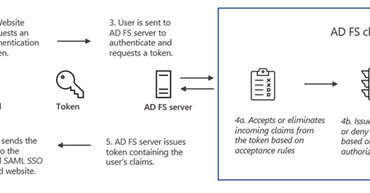

- Utilisation de OneDrive pour C2

- Utiliser AirVPN

Il a été révélé qu’environ 80 % des utilisateurs utilisaient des appareils Fortinet vulnérables à CVE-2018-13379.

Recommandation

L’impact de la technologie utilisée par les participants doit être atténué en utilisant les considérations de sécurité décrites ci-dessous :

- Utilisez toujours des métriques de compromis.

- Assurez-vous que Microsoft Defender Antivirus est mis à jour vers la version la plus récente ou la plus récente.

- À l’aide du tableau « Indicateurs de compromission », bloquez le trafic provenant des adresses IP répertoriées dans le tableau.

- Toutes les activités d’authentification pour les VPN (réseaux privés virtuels) doivent être revues.

- Pour réduire la probabilité que les informations d’identification soient compromises, l’authentification multifacteur doit être activée.

- Assurez-vous que votre organisation et les fournisseurs en amont ne partagent pas d’autorisations inutiles.

Written by: Sid Ahmed Djellali

About the author

Previous post

Cybersécurité Sid Ahmed Djellali

Les conteneurs sont formidables, mais surveillez les risques de sécurité !

Les conteneurs ont révolutionné le processus de développement, agissant comme la pierre angulaire des initiatives DevOps. Mais les conteneurs présentent des risques de sécurité complexes qui ne sont pas toujours ...

Similar posts

CYBERDIAN ACADEMY

Nos formations sont disponibles en ligne, en présentiel ou en entreprise sur demande, sans limite de participants.

SIÈGE SOCIAL

1-3 Rue d’Enghien

75010, Paris

France

Newsletter

Recevez les actualités du site Cyberdian.

Depuis 2017 @Cyberdian Tous les droits réservés.