Bénéficier d’une réduction pour les groupes de +2 personnes de la même entreprise.

Les hackers LAPSUS$ prétend avoir compromis Microsoft et la société d’authentification Okta

Cybersécurité Sid Ahmed Djellali today22/03/2022 55

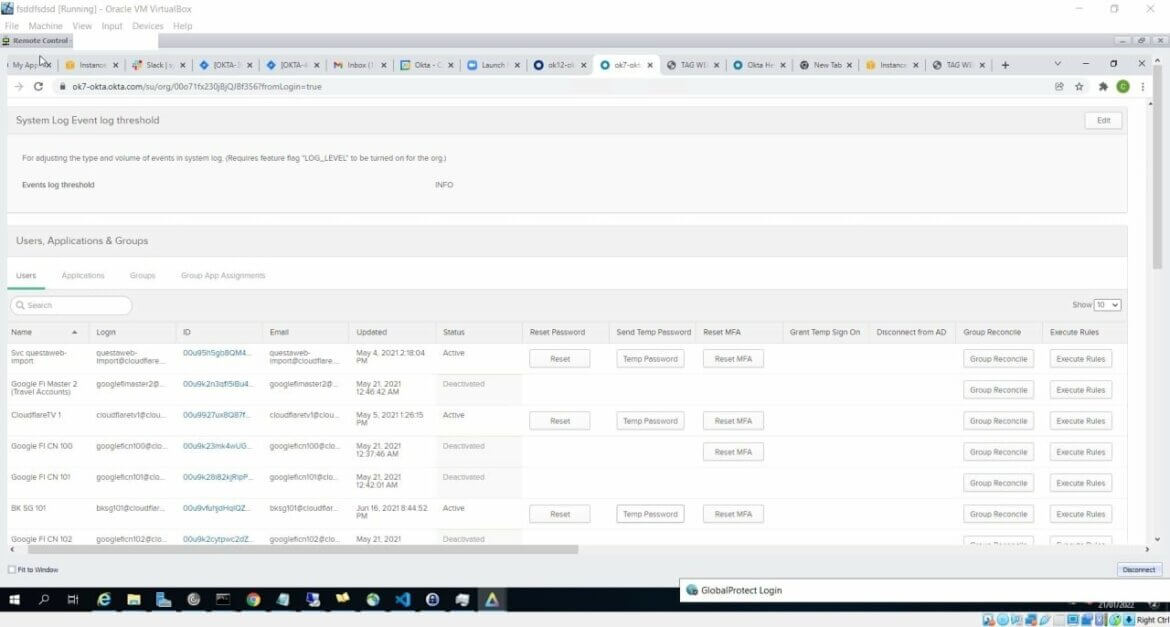

Microsoft et le fournisseur de services d’authentification Okta ont déclaré qu’ils enquêtaient sur des allégations de violations potentielles par le réseau d’extorsion de dollars LAPSUS. Vice et Reuters ont signalé l’incident pour la première fois après que le groupe cybercriminel a publié des captures d’écran et le code source de ce qu’ils ont dit être les projets et systèmes internes de l’entreprise sur leur chaîne Telegram. L’archive de 37 Go divulguée montre que le groupe a peut-être accédé à des référentiels liés à Bing, Bing Maps et Cortana de Microsoft, avec des images de la suite Atlassian d’Okta et des canaux Slack internes mis en évidence.

« Pour un service qui alimente les systèmes d’authentification de nombreuses grandes entreprises (et est approuvé par FEDRAMP), je pense que ces mesures de sécurité sont terribles », a écrit le cartel des pirates sur Telegram.

Entre autres choses, le groupe affirme avoir compromis LG Electronics (LGE) pour la « deuxième fois » en un an.

Le chercheur en sécurité de Zoom, Bill Demirkapi, a noté que « LAPSUS$ semble avoir eu accès aux tenants de Cloudflare et a pu réinitialiser les mots de passe des employés », ajoutant que la société « n’a publiquement reconnu aucune violation depuis au moins deux mois ».

LAPSUS$ a depuis précisé qu’il n’avait pas cassé la base de données d’Okta et que « nous nous concentrons uniquement sur les clients d’Okta ». Cela pourrait avoir de graves implications pour d’autres agences gouvernementales et entreprises qui s’appuient sur Okta pour authentifier l’accès des utilisateurs aux systèmes internes.

Fin janvier 2022, Okta a détecté « une tentative de piratage du compte d’un ingénieur de support client tiers travaillant pour l’un de nos sous-traitants. Le sous-traitant a enquêté et pris le contrôle de l’affaire », a déclaré le PDG d’Okta, dans un tweet. « Nous pensons que les captures d’écran partagées en ligne sont liées à l’activité de janvier de cette année. Sur la base de notre enquête à ce jour, il n’y a aucune preuve d’activité malveillante autre que l’activité détectée en janvier », a ajouté McKinnon.

Cloudflare a déclaré, en réponse, qu’il réinitialisait les informations d’identification Okta des employés qui ont changé leurs mots de passe au cours des quatre derniers mois, par prudence.

Contrairement aux groupes de rançongiciels traditionnels qui suivent le double scénario d’extorsion consistant à voler les données d’une victime puis à chiffrer ces informations en échange d’un paiement, le nouvel entrant dans le paysage des menaces se concentre davantage sur le vol de données et l’utilise pour faire chanter les cibles.

Dans les mois qui ont suivi son entrée en activité fin décembre 2021, le gang de la cybercriminalité a accumulé une longue liste de victimes de haut niveau, notamment Impresa, NVIDIA, Samsung, Mercado Libre, Vodafone et, plus récemment, Ubisoft.

Written by: Sid Ahmed Djellali

About the author

Previous post

Ransomware Sid Ahmed Djellali

La première heure d’un analyste en cybersécurité

Découvrir ce qu’il faut faire est souvent une tâche ardue lors d’un incident critique. De plus, le sentiment de malaise empêche souvent un analyste de réponse aux incidents de prendre des ...

Similar posts

CYBERDIAN ACADEMY

Nos formations sont disponibles en ligne, en présentiel ou en entreprise sur demande, sans limite de participants.

SIÈGE SOCIAL

1-3 Rue d’Enghien

75010, Paris

France

Newsletter

Recevez les actualités du site Cyberdian.

Depuis 2017 @Cyberdian Tous les droits réservés.